Di seguito riporto il mio articolo su GFI WebMonitor 4, pubblicherò su questo blog la versione in pdf e gli esiti dei vari test che ho effettuato.

GFI WebMonitor 4

Autore: Francesco Valerio Buccoli

Data: 03/10/2007

GFI WebMonitor 4 è un un prodotto che migliora ed amplia le funzioni di Microsoft ISA Server 2004/2006.

Il programma è suddiviso in due edizioni, la WebFilter Edition e WebSecurity Edition, più la Unified che le contempla entrambe.

· WebFilter: Fornisce filtri per il traffico e i contenuti web grazie al WebGrade Database integrato;

· WebSecurity: Permette un controllo dei file scaricati e ne esegue una scansione basata su più motori antivirus ( BitDefender, Kasperky, Norman). Fornisce inoltre un controllo Anti-Phishing;

· Entrambe le edizioni sono dotate di strumenti di Monitoring.

L’installazione, che deve avvenire obbligatoriamente sulla macchina ISA Server, necessita del Microsoft .NET Framework 2.0. Durante il Setup vengono richiesti i parametri del server di posta, necessari per il servizio di notifica via email, e l’account, con privilegi amministrativi, sotto il quale verrà avviato il servizio. Al termine dell’installazione il programma aggiunge due regole a ISA Server (Figura1): la GFI WebMonitor GUI Access e la GFI WebMonitor Updates Access che abilitano l’accesso all’interfaccia grafica di WebMonitor e l’aggiornamento automatico per definitzioni antivirus e updates.

|

|

|

Figura1: le regole create su ISA Server dal programma d’installazione di GFI WebMonitor. |

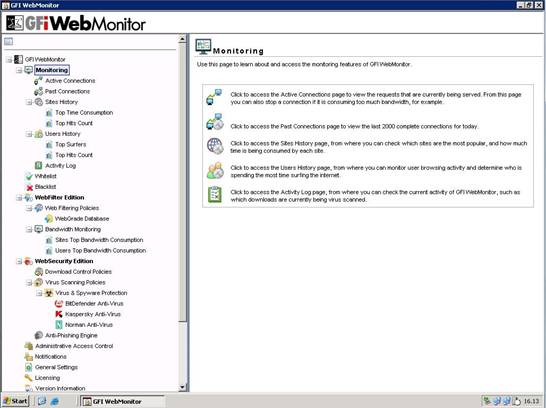

Il pannello di amministrazione, basato su interfaccia web, non tarda a farci sentire a nostro agio: l’accesso alle varie funzioni è pratico e le funzionalità di WebFilter e WebSecurity sono ben rappresentate.

|

|

|

Figura2: pannello d’amministrazione di GFI WebMonitor |

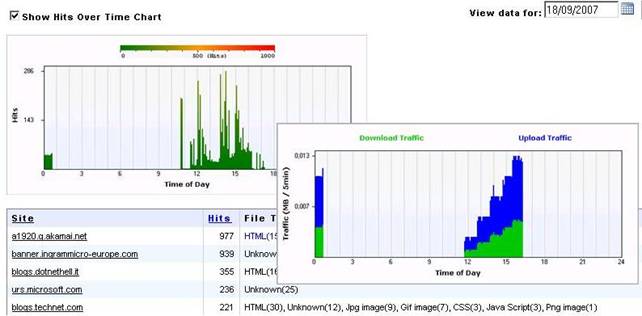

Le prime opzioni mostrano le connessioni attive e lo storico, un’ottima rappresentaizone grafica (Figura3) permette di avere sotto controllo gli utenti connessi al momento, i siti più visitati, gli utenti che più hanno navigato e d’incrociare i dati tra loro

|

|

|

Figura3: esempi di grafici e controllo delle connessioni con grafico sul contenuto HTML del sito a1920.g.akamai.net |

E’ possibile arrivare ad ottimi livelli di accuratezza delle informazioni ottenendo persino percentuali sulla presenza di immagini JPG, JavaScript, CSS, etc.

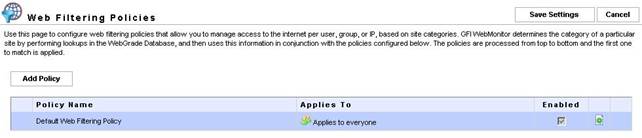

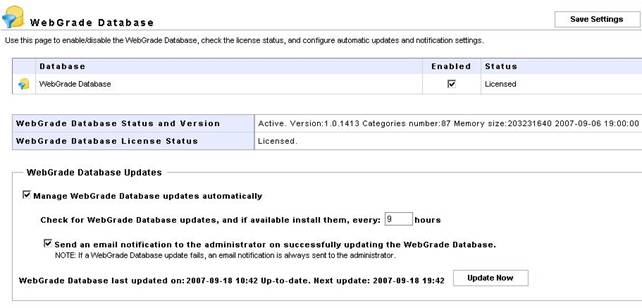

A queste funzionalità di base si aggiungono poi i servizi offerti dal componente WebFilter che, grazie al suo database integrato WebGrade consente un filtro ganulare, basato sui contenuti, che attraverso delle regole filtra il traffico verso contenuti e siti che si desidera bloccare.

|

|

|

Figura4: lista delle regole di WebFiltering |

|

|

|

|

|

Figura5: configurazione del database WebGrade |

|

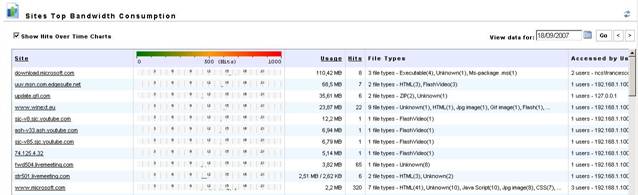

Sono inoltre disponibili statistiche di utilizzo della banda che, similmente a quelle per utenti e siti, forniscono una panoramica sui siti e utenti che più utilizzano banda, in che fasce orarie e con che tipo di contenuti (Figura 6).

|

|

Figura6: statistiche di utilizzo della banda |

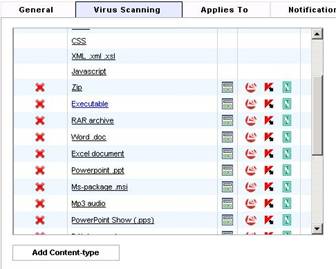

Analogamente al componente di WebFiltering il WebSecurity consente di creare delle regole per il controllo dei downloads.Attraverso le Download Control Policy è possibile selezionare i tipi di file che possono essere scaricati (es. *.exe, *.vbs, ecc) , che devono essere messi in quarantena o essere rifiutati.

|

|

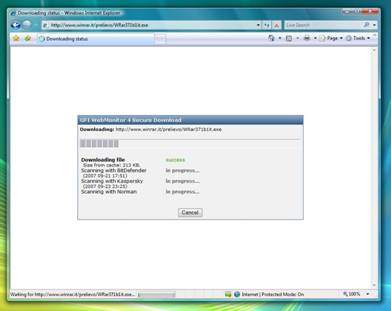

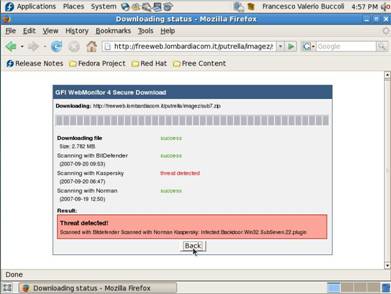

Una delle funzionalità più interessanti è la possibilità di eseguire una scansione antivirus sui file da scaricare direttamente dal browser, prima ancora che il file sia trasferito sul computer dell’utente (Figure 7 e 8). Poiché la scansione avviene lato server non vi è alcuna problematica di compatibilità col sistema operativo client. I tre motori antivirus garantiscono una maggiore sicurezza rispetto ad un unica scansione e l’interfaccia intuitiva rende l’operazione praticamente trasparente all’utente.

Questa funzionalità è gestita tramite le Virus Scanning Policy, che consentono di personalizzare (Figura10) ampiamente le impostazioni di scansione come i tipi di file da scansionare, la selezione dei motori antivirus che dovranno effettuare la scansione (Figura11), se i file infetti debbano essere liminati o messi in quarantena, ecc. La configurazione di ogni motore antivirus può esser personalizzata così come si possono selezionare i motori antivirus da impiegare per determinati tipi di file.

Il rilascio di un componente Anti-Phishing è previsto 60 giorni dopo l’uscita di GFI WebMonitor 4.

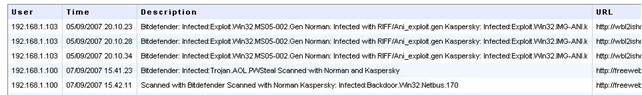

Tutti i report positivi delle scansioni antivirus vengono memorizzati nell’Activity Log. (Figura 9) |

|

Figura7: Scansione antivirus su Microsoft Windows Vista |

|

|

|

|

|

Figura8: Scansione antivirus su Linux Fedora Core 7 |

|

|

|

Figura9: l’Activity Log |

|

|

|

|

A sinistra Figura 10: Gestione scansione contenuti, a destra Figura 11: selezione motori antivirus |

GFI WebMonitor 4 si dimostra un prodotto maturo e dalle funzioni molto interessanti, di facile implementazione e gestione e, cosa più rara, relativamente trasparente agli utenti. La sua concezione modulare e il suo licensing accessibile lo rendono un prodotto di grande interesse per le piccole e medie imprese, tuttavia la mancanza di scalabilità, la necessità d’essere installato sulla stessa macchina server di ISA e la mancanza di documentazione sull’implementazione lato enterprise lo rendono poco appetibile a livelli Enterprise.